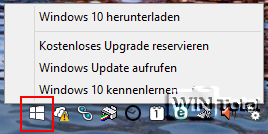

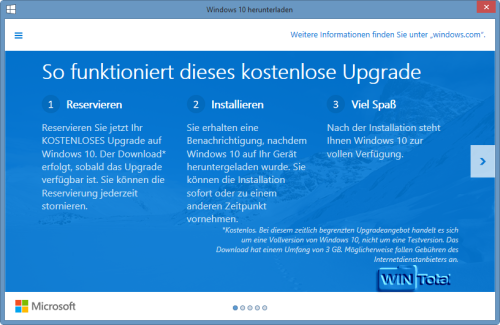

Windows 10 wird am 29. Juli erscheinen, die ersten Nutzer bekamen schon Aufforderungen, ihre Kopie von Windows 10 zu reservieren, obwohl man ja eigentlich ein Jahr Zeit hat, sich das kostenlose Upgrade zu sichern. Doch wie läuft das eigentlich, wer kann auf welche Version aktualisieren? Ich habe das Ganze mal flott zusammengestellt.

Nutzer von Windows 7 Starter, Windows 7 Home Basic und Windows 7 Home Premium bekommen Windows 10 Home.

Nutzer von Windows 7 Professional und Windows 7 Ultimate können auf Windows 10 Pro aktualisieren.

Nutzer von Windows 8.1 landen ebenfalls bei Windows 10 Home, während Nutzer von Windows 8.1 Pro auch Windows 10 Pro bekommen.

Wie Microsoft in der Vergangenheit ankündigte, müssen die Nutzer die aktuellste Version des Vorgängers einsetzen, also Windows 7 mit Service Pack und das Windows 8.1 Update. Einige Editionen sind von diesem Angebot ausgeschlossen: Windows 7 Enterprise, Windows 8/8.1 Enterprise und Windows RT/RT 8.1. Aktive Software Assurance-Kunden in der Volumenlizenzierung dürfen außerhalb dieses Angebots auf Windows 10 Enterprise-Angebote aktualisieren.

Windows 7 Starter wird zu Windows 10 Home

Windows 7 Home Basic wird zu Windows 10 Home

Windows 7 Home Premium wird zu Windows 10 HomeWindows 7 Pro wird zu Windows 10 Pro

Windows 7 Ultimate wird zu Windows 10 Pro

Windows 8.1 wird zu Windows 10 Home

Windows 8.1 mit Bing wird zu Windows 10 Home

Windows 8.1 Pro wird zu Windows 10 Pro

Welche Systemvoraussetzung hat Windows 10?

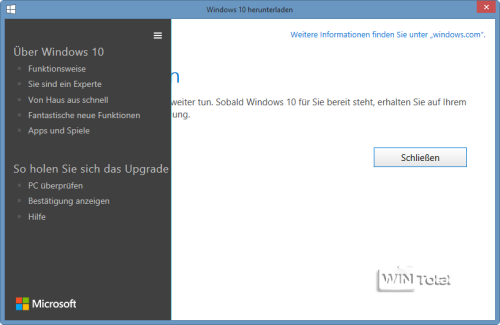

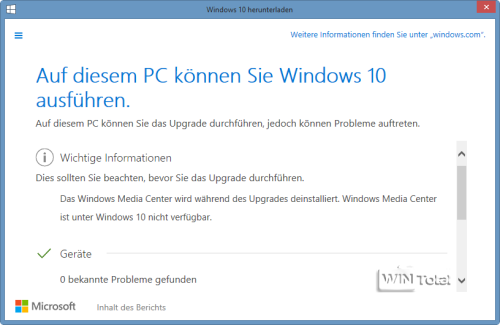

Mindestens 1 GHz Prozessorstärke wird vorausgesetzt sowie 1 GB RAM bei 32-Bit oder 2 GB RAM bei der 64-Bit-Variante von Windows 10. 16 GB Plattenplatz werden vorausgesetzt für das 32-Bit-Betriebssystem oder 20 GB für 64-Bit-Betriebssystem. Zudem muss der Monitor eine Auflösung von 1024 x 600 Pixel beherrschen. Aber man weiss ja, wie das ist: “Die Kompatibilität für die Aktualisierung eines Gerätes hängt nicht nur von den Systemspezifikationen ab, sondern auch von Treibern und Firmware, Anwendungskompatibilitäten und der Unterstützung von Funktionalitäten.”

Auch zu bedenken:

- Wenn Sie Windows 7 Home Premium, Windows 7 Professional, Windows 7 Ultimate, Windows 8 Pro mit Media Center oder Windows 8.1 Pro mit Media Center verwenden und Windows 10 installieren, wird Windows Media Center entfernt.

- Zum Abspielen von DVDs ist eine separate Wiedergabesoftware erforderlich.

- Windows 7 Desktop-Gadgets werden während der Installation von Windows 10 entfernt.

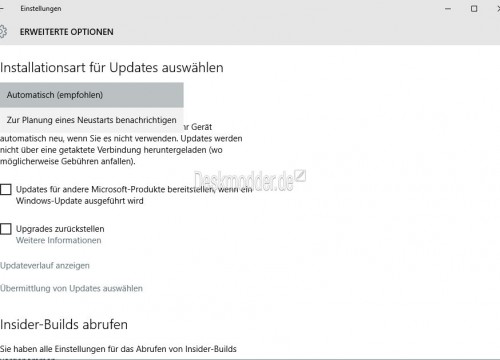

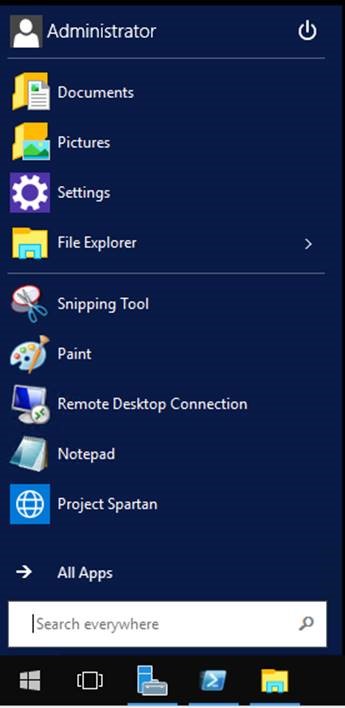

- Unter Windows 10 Home werden Updates automatisch von Windows-Update installiert.

- Spiele wie Solitaire, Minesweeper und Hearts, die in Windows 7 integriert waren, werden während der Aktualisierung auf Windows 10 entfernt. Microsoft hat eigene Versionen von Solitär und Minesweeper herausgebracht (bekannt unter den Namen “Microsoft Solitaire Collection” und “Microsoft Minesweeper”).

- Wenn Sie eine USB-Floppy-Drive betreiben möchten, müssen Sie zuerst den aktuellen Treiber über Windows Update oder die Herstellerseite herunterladen.

- Wenn Sie Windows Live Essentials auf Ihrem System installiert haben, wird die OneDrive-Anwendung deinstalliert und durch die Inbox-Version von OneDrive ersetzt.

Weitere Fragen gab es immer zur späteren Verwendung des Schlüssels und die Aussage, dass Windows 10 in Sachen Upgrade nur für die Lebenszeit der Geräte gilt und das Upgrade nicht übertragbar ist. In den USA ist es so, dass eine Standard-Lizenz (Retail) natürlich auf andere Geräte übertragbar ist. Das betrifft laut Microsoft auch die Upgrade-Variante, die man Retail erworben hat, nicht aber die Windows-Version, die irgendwann mal bei eurem Rechner dabei war. Heißt: Wer den Rechner mal mit vorinstalliertem Windows gekauft hat, der kann das Windows auch nur auf diesem Rechner nutzen, nicht aber auf irgendeinem anderen. Ein “neuer” Rechner ist laut Microsoft der, der ein neues Mainboard verpasst bekommen hat. (danke Tom für den Hinweis!)

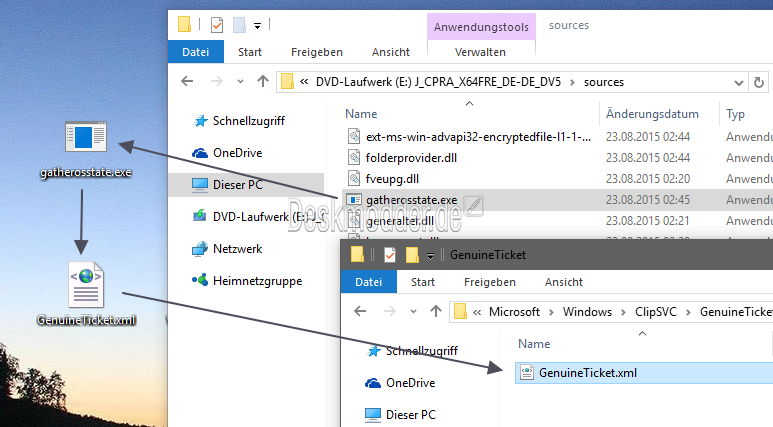

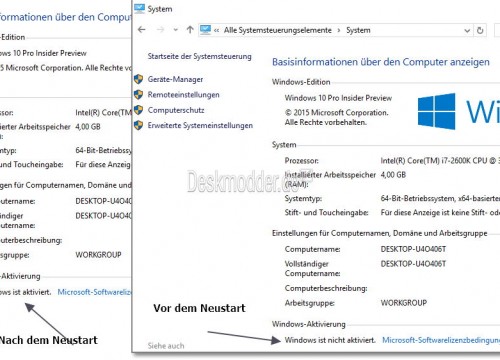

Interessante, aber nicht bestätigte Äußerungen: Kevin Gallo (Director of the Developer Ecosystem and Platform org at Microsoft Corp) soll auf der Build Tour in Berlin ausgesagt haben, dass der Key, den man derzeit für Windows 8 (oder 7) nutzt, umgewandelt wird. Kann man also jetzt damit Windows 8 aktivieren, wird man danach Windows 10 damit aktivieren können. So soll nach dem Upgrade geprüft werden, ob man einen gültigen Key hat – und eben jener wird umgewandelt. Hierfür würde ich meine Hand aber bis dato nicht ins Feuer legen, stattdessen offizielle Informationen abwarten.